Websense安全专家在微软IE浏览器中发现了一个新的漏洞,此漏洞的主要影响对象是IE 8和IE 9,而且正在被黑客们广泛应用于各类网络攻击中。此外,不同版本的IE浏览器(IE 6、IE 7、IE 8、IE 9、IE 10和IE 11)的特定配置都可能成为潜在的系统漏洞。通过诱使用户访问恶意网站,此漏洞使得攻击者可以执行电脑上的恶意代码。例如,在用户被诱骗点击了电子邮件或被入侵网站中的链接时,这种情况就会发生。

通过审核从来自全球的实时Internet请求中提取的第三方数据,Websense®的研究人员初步确定了此漏洞的攻击范围,同时称,约70%基于Windows的PC都极易遭受攻击。虽然此次漏洞利用攻击看似对所有的IE版本均有影响,但在这种情况下,攻击似乎只针对于运行在Windows 7和Windows XP操作系统下的IE 8和IE 9用户。Websense强烈建议IT管理人员在等待微软官方正式补丁发布的同时,安装微软FixIt补丁(CVE-2013-3893 MSHTML Shim Workaround),以有效阻止该漏洞的传播。

此漏洞是一个远程代码执行漏洞。IE浏览器访问内存中已被删除或是地址资源分配错误的对象时,就会出现这种漏洞。该漏洞允许攻击者执行可以影响当前IE浏览器用户的任意代码,从而破坏内存。用户则会被引至通过IE浏览器利用此漏洞的特定网站。

攻击者利用该漏洞成功入侵用户电脑之后,就会获得与当前用户相同的用户权限。与在系统中拥有较少用户权利的用户相比,拥有管理权限的用户更易受到攻击影响。

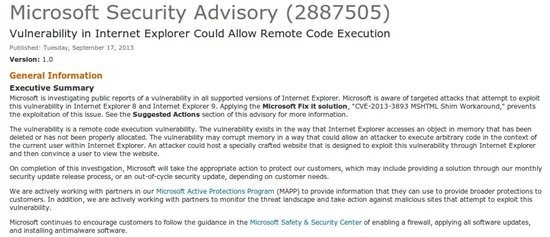

该漏洞被命名为CVE-2013-3893。针对这一漏洞,微软公司发布了可以提供Fix-It解决方案的KB2887505。而就在几天前,微软还发布了另一个可用补丁。用户可以在Microsoft Advisory 2887505中详细了解更多关于此漏洞的信息。Websense安全专家建议IE浏览器用户尽快部署Fix-It补丁,同时还要修复系统,以确保系统的安全性。

目前,利用此漏洞发起的攻击很有针对性,而且只针对于日本地区。虽然它可能不会对所有人造成影响,但是既然有可用的Fix-It补丁,攻击者完全可以分析即将被修复的部分代码,并将其替换为漏洞代码。不仅如此,在短时间内,利用该漏洞发起的攻击可能就会成为知名漏洞利用工具包的一部分,而且不会只局限于某一特定区域。Websense的研究人员部署了实时防护措施,以应对此次的漏洞攻击,同时,他们也在持续监控Websense® ThreatSeeker智能云,以了解被黑客利用发起漏洞利用攻击的CVE-2013-3893漏洞的最新动态,以及此漏洞是如何整合进漏洞利用工具包的。

我们一直都在努力坚持原创.......请不要一声不吭,就悄悄拿走。

我原创,你原创,我们的内容世界才会更加精彩!

【所有原创内容版权均属TechTarget,欢迎大家转发分享。但未经授权,严禁任何媒体(平面媒体、网络媒体、自媒体等)以及微信公众号复制、转载、摘编或以其他方式进行使用。】

微信公众号

TechTarget

官方微博

TechTarget中国

相关推荐

-

新libSSH漏洞可获取服务器root访问权限

隐蔽近五年的libSSH漏洞可让恶意攻击者通过SSH服务器进程轻松获取对设备的管理控制。 NCC集团安全顾问P […]

-

思科通过收购Duo来增强云安全性

思科宣布以23.5亿美元收购Duo Security公司,此次收购将为该网络公司的云安全产品组合增添了两步身份 […]

-

Accenture公司的Tammy Moskites探讨CISO职位变化

首席信息安全官(CISO)职位仍在不断发展和成熟,对于这些变化,或许没有人比Tammy Moskites更有话 […]

-

企业没有从过往网络安全事件中吸取教训

根据Pluralsight作家同时也是安全专家Troy Hunt表示,反复发生的网络安全事件表明企业仍然在基础 […]