信息技术近期的最大趋势可能就是员工“自带设备”(BYOD) 和移动性实践的现象迅速发展。的确,我们现在正面临着IT消费化,其中供客户使用的资源通常等于或超过企业传统上向员工提供的资源。最近,我们发现:

- iOS和Android推动平板电脑计算崛起

- iOS和Android同样推动智能手机崛起

这些新生的设备灵活、光鲜且有趣,而传统企业发放的笔记本电脑可以视为“平庸无奇”。此外,因为用户如此喜欢其设备,所以通常总是随身携带着它们。的确,这些设备是“惊奇小工具”,能够完成与工作、个人或娱乐有关的几乎任何任务。它们使员工可以选择携带一个设备,而不是多个设备。它们还可以提供额外的工作场所门户,因为许多人将设备配置为可访问与工作相关的电子邮件、网站和应用程序。

BYOD由员工所有和配置,可提供众多通信和社交网络选项,这仅仅在几年以前还是不可想象的。我们可使用Skype、WhatsApp、Line、Facebook、iMessage — 这类工具不胜枚举,每天都会诞生新的选择。

员工在其个人生活中(并且越来越多地在其业务生活中)使用这些通信工具。它们以较低成本或免费提供与好友和同事之间的即时全天候通信。它们促进随时随地工作。遗憾的是,如果使用不小心,这些选择还可能会带来意想不到的风险。它们可能会导致失去对数据和应用程序的控制。对于员工所有的设备:

- 企业无法控制安装的应用程序或应用程序修订级别

- 企业无法控制操作系统修订级别或补丁状态

- 不同的操作系统意味着不同的风险级别和类型

- 组织可能暴露在新的和不熟悉的漏洞下。

- 远程设备管理难以或无法进行

- 丢失、被盗或解锁的设备提高了数据泄漏的风险

也就是说,对于在我们网络内外(因而在我们置于组织周围的边界防御内外)移动的传统雇主提供的笔记本电脑,也存在着以上相同风险中的一种或两种。这在过去几年中也已成为一种日益普遍的现象,从而使员工可以更灵活且更高效地工作。

任何组织的目标都是在这些风险与BYOD和移动性所带来的好处之间寻求平衡。本质上,只要关键企业资产与这些趋势所施加的额外风险绝缘,组织便会允许这些趋势存在。

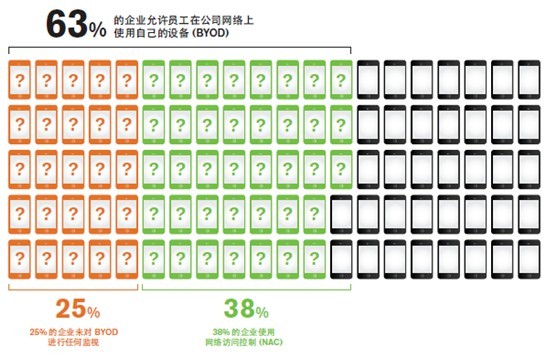

最新WISR指出,63%的企业受访组织允许个人设备进入其网络。在这些组织中,有25%完全不监视这些设备。这意味着无法了解这些设备在内部执行的操作,进而意味着无法检测可能受损的设备。

BYOD狂潮

与BYOD和移动性有关的一个主要安全问题是它们如何使组织安全边界变得模糊。边界防御不保护处于网络外部的设备。因此,设备可能在网络外部受到感染。当受感染的设备返回网络边界内部时,所有边界防御都显得无关紧要。

WISR为应对Intranet上实际遇到的威胁带来了一线曙光。受访者遇到的首要安全威胁是“受僵尸病毒损害的主机”。考虑到存在的恶意软件变体的数量和复杂性、它们的演化速度以及IDS和防病毒(AV) 系统因而无法充分保护我们,僵尸主机的增多便并不奇怪。BYOD和员工移动性的引入只会使情况更糟。25%的企业WISR受访者报告在其内部网络上遇到过恶意间谍或高级持续性威胁(APT)。这些类型的威胁可能难以主动检测,因为它们在安全边界内部出现并且设计得十分隐蔽。

WISR指出,四分之一的企业受访者未在其网络上监视或以其他方式检测是否存在员工所有的(或其他)设备。受感染的设备可能会偷偷从企业复制数据,仅在处于企业网络外部时才上载相同数据。此外,这些设备可能会向企业网络引入 APT 或僵尸网络。

将BYOD和移动性引入我们的日常工作生活将突出以下工作的关键性:

- 制订清晰明确的安全策略,其中说明员工在希望将BYOD带入企业网络时所承担的责任。

- 基于信任级别分割网络 — 并将BYOD置于比公司所有的资产更低的信任级别。

- 针对所有连接的设备及其用户的面向网络的活动提供优秀的监视功能通过仔细监视其网络,组织可以识别恶意活动迹象,包括:

- 主机扫描

- 端口扫描

- APT/ 恶意软件感染的设备

- 即将上线的新服务、应用程序和服务器

- 连接到网络的新主机

- 与外部地址的可疑连接

- DDoS

- 隧道应用程序

- 对等(P2P) 和垃圾邮件机器人

在我们的网络内部检测和缓解威胁

传统上,组织会定义围绕其网络的边界并在此边界上部署威胁检测、缓解和监视解决方案。此体系结构可提供网络守卫和访问控制,但是不足以应对当前的自适应网络环境和复杂的威胁局势。随着员工移动性的提高、BYOD的兴起以及黑客可以更轻松地逃避基于签名的检测,企业需要具有更广泛监视水平的解决方案。

无论针对业务数据完整性和机密性的威胁是由恶意软件还是由恶意间谍推动,应对这些威胁都要求解决方案使当前捉衿见肘的安全资源可以快速识别重要风险——从而使它们可以更有效地集中自己的时间。组织必须利用自己基础设施的现有能力,通过已部署的遥测功能(如Netflow)来经济高效地获取网络流量详细信息。

通过将此详细信息与可操作的威胁和声誉智能相关联以及在其网络中的关键点处(例如数据中心边界)部署第7层检测机制和沙盒功能,企业可以识别可疑行为。

如果组织部署提供这些功能的解决方案(更重要的是使之运行),则可以评估风险并改变其整体安全态势以更好地保护自己。

然而,越来越多的企业不仅必须保护自己免受DDoS攻击和其他类型的网络入侵,还必须考虑它们可能不知不觉中依赖的辅助服务的受保护程度。

我们一直都在努力坚持原创.......请不要一声不吭,就悄悄拿走。

我原创,你原创,我们的内容世界才会更加精彩!

【所有原创内容版权均属TechTarget,欢迎大家转发分享。但未经授权,严禁任何媒体(平面媒体、网络媒体、自媒体等)以及微信公众号复制、转载、摘编或以其他方式进行使用。】

微信公众号

TechTarget

官方微博

TechTarget中国

相关推荐

-

如何用移动应用评估来提高企业安全性?

面对海量的应用,对企业来说,确定哪些应用用于企业用途是十分困难的。即使是最有用的应用都可能会增加企业安全风险,因此,安全团队需要将移动应用评估作为其工作的一部分……

-

USB Killer3是如何通过USB连接损坏设备的?

USB Killer设备能够通过USB输入摧毁系统,且其既可用又便宜。那么USB Killer3是如何工作的?企业又该如何防御这种威胁呢?

-

专访山石网科吕颖轩:也谈内网安全的智能

总的来看,在网络安全领域机器学习处于摸索时期,尚有很大的发展空间,且黑客的力量和防御者的力量并不成比例,应对内网安全问题除依赖智能外,更要秉承“三分靠技术,七分靠管理”……

-

实用易上手的五大Android安全政策

对于正试图改善Android安全性的企业来说,他们也许会认为这是一项不可能完成的任务。在这个音频中,Phifer探讨了企业可部署及实施的五大Android安全政策,以帮助缓解最突出的Android威胁。