最近,Websense安全专家在微软图形组件中检测到一个与TIFF图像文件解析有关的新漏洞,该漏洞会影响微软Windows操作系统、Office办公软件和Lync。微软发布的Security Advisory 2896666中详细介绍了此漏洞的相关信息。在新的可用更新发布之前,Websense安全专家建议用户部署微软Fix it 51004来缓解此漏洞带来的安全问题。

Websense在第一时间对这一漏洞进行了研究,结果显示,此漏洞会影响微软Office 2003、2007以及2010等版本(Office 2010漏洞仅限于Windows XP和Server 2003操作系统),而且可以降低以保护模式(禁用文档中的ActiveX支持)查看文档的电脑的安全系数。虽然Office文档中是否启用了ActiveX不易确定,但是可以通过简单分析微软Windows和Office组合的易受攻击性来帮助用户更好地了解攻击范围。

Websense针对企业中部署的微软Office版本进行了分析,结果显示:Office 2003、2007、2010和2013版本的部署比例分别为5%、30%、41%、14%。其中,在41%运行Office 2010的企业电脑中,只有2%的电脑运行在Windows XP或Windows Server 2003操作系统中。也就是说多达37%同时运行微软Windows操作系统和Office办公软件的企业电脑都极易遭受攻击。

该漏洞允许攻击者执行远程代码,Websense安全专家们也已在针对中东和南亚受害者的针对性电子邮件中将其成功检测出来。

攻击详情

Websense安全专家表示,易受攻击的Office版本分别是Office 2003、2007以及同时运行在Windows XP和Windows Server 2003操作系统下的Office 2010。微软方面称,Office 2013用户不会受到影响。

此漏洞利用ActiveX控件以及硬编码ROP小工具来执行heap-spray攻击方法,覆盖一片大内存地址然后重新分配执行页面。

ROP是一种技术,无论企业安全防御措施如何都允许攻击者执行恶意代码。攻击者会劫持程序控制流,然后执行精心挑选的所谓“小工具”的机器指令序列。这些小工具可以链接在一起,使得攻击者可以在一台已部署简单攻击安全防御措施的电脑上执行任意操作。

恶意软件行为

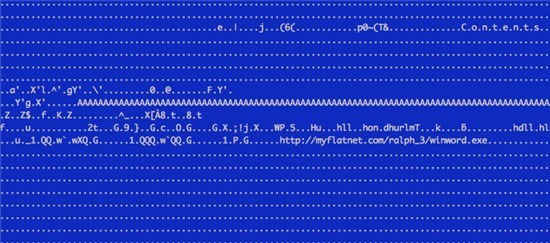

正如下面的例子所示,木马文件的远程下载地址(hxxp://myflatnet.com/ralph_3/winword.exe)嵌入在恶意Word文档中:

在成功入侵用户电脑之后,该漏洞就会从上述位置中下载可执行文件,并将其保存在以下目录中:C:Documents and Settings<username>Local SettingsTempwinword.exe。目前,Websense安全专家们检测到的木马文件下载地址分别是:hxxp://myflatnet.com/bruce_2/winword.exe、hxxp://myflatnet.com/new_red/winword.exe以及hxxp://myflatnet.com/ralph_3/winword.exe。

下载的Winword.exe文件实际上是一个包含可执行文件和虚假Word文档的RAR自解压文件。在运行之后,Winword.exe就会将另一个可执行文件(Updates.exe)解压到C:Documents and Settings<username>Updates.exe,然后执行。Updates.exe是一个后门程序,它可以让攻击者成功控制受害者的电脑。

此外,包含在Winword.exe压缩文件中的虚假文档也会保存在同一个文件夹下。在对虚假文件内容的检测过程中,Websense安全专家发现,此次攻击貌似是针对巴基斯坦发起的,但是却在已发送的电子邮件收件人列表中出现了阿联酋、印度以及其他南亚国家金融、制造、软件和旅游等行业的用户。而且,发件人网域主要来自印度和阿联酋(但这些也极有可能是经过伪造的)。

恶意软件域名注册信息

托管“winword.exe”可执行文件的域名myflatnet.com于2013年5月28日注册,并在次日进行了更新,该域名的名称服务器是NS1.MYFLATNET.COM和NS2.MYFLATNET.COM,注册地点在乌克兰的利沃夫,注册人邮箱为arlenlloyd@outlook.com。

两起利用相同漏洞发起的攻击活动

2013年10月28日,Websense监测到一起恶意电子邮件攻击活动,攻击使用的电子邮件中包含两个附件,同时利用了微软Word Docx附件中的CVE-2013-3906漏洞以及更为常见的Doc附件中的CVE-2013-0158漏洞。

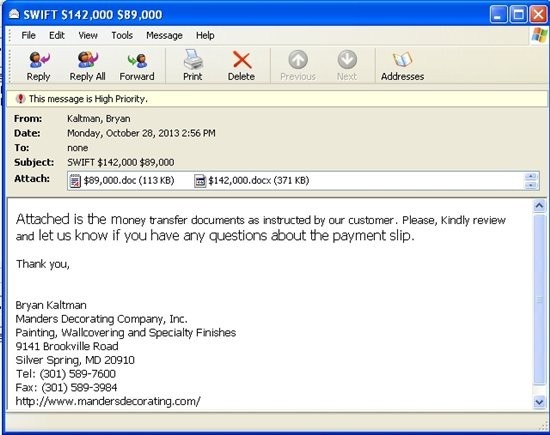

如下图所示,电子邮件主题为“SWIFT $142,000 $89,000”。Websense ThreatSeeker网络已成功检测出数百个发送至阿联酋某一金融企业的恶意邮件,这些邮件来自罗马尼亚,原始IP地址为83.103.197.180。

邮件中名为“$142,000.docx”的附件利用了CVE-2013-3906漏洞。这个文件中使用到的恶意代码与先前的例子中所使用的并不相同,而是利用了带有相似熵值ActiveX组件。邮件中另一个附件是“$89,000.doc”,此附件中则利用了更早一些的CVE-2012-0158漏洞,此漏洞可以链接至hxxp://switchmaster.co.in/simples/disk.exe中。

Websense安全防护

Websense的用户可以得到高级分类引擎(ACE)以及Websense ThreatScope的充分保护。Websense的监测数据显示,使用此漏洞发起的攻击数量非常有限,但是ACE仍然可以在攻击链的多个步骤中保护用户安全,详情如下:

- 第四阶段(漏洞利用工具包)—ACE可以检测恶意DOC文件以及相关的恶意URL。

- 第五阶段(木马文件)—ACE可以检测该漏洞携带的自解压RAR文件。ThreatScope的行为分析引擎则将其行为归类为可疑行为。

- ACE还可以检测压缩在RAR文件中的后门可执行文件,ThreatScope将其归类为可疑文件。

Websense专家建议

Websense安全专家提醒所有使用易受攻击Office版本的用户,当收到带有附件的电子邮件时,除了在打开附件之前保持高度警惕,还可以在新的可用更新发布之前安装微软Fix it 51004来缓解此漏洞带来的安全问题,提高安全防御等级。此外,由于该漏洞的攻击范围较大,Websense安全专家预测在未来数月内仍将有许多攻击人员利用此漏洞发起针对性和大规模攻击。但幸运的是,此漏洞攻击利用的是微软Office文档,因此不会很快整合进Neutrino、Styx和Magnitude等基于Web的漏洞利用工具包中。在未来,Websense仍将继续监测此漏洞的动态,包括在未来的攻击中的使用情况。

我们一直都在努力坚持原创.......请不要一声不吭,就悄悄拿走。

我原创,你原创,我们的内容世界才会更加精彩!

【所有原创内容版权均属TechTarget,欢迎大家转发分享。但未经授权,严禁任何媒体(平面媒体、网络媒体、自媒体等)以及微信公众号复制、转载、摘编或以其他方式进行使用。】

微信公众号

TechTarget

官方微博

TechTarget中国

相关推荐

-

企业警告称:基于文档的恶意软件正在增加

根据Barracuda Networks公司研究人员的电子邮件分析发现,在过去12个月检测到的所有恶意文件中, […]

-

AI网络安全如何阻止攻击以及黑客将如何应对

随着我们的数字生活变得更加自动化、集成化和高度连接,安全风险也随之增加;2018年充斥着各种攻击和隐私丑闻,包 […]

-

CrowdStrike报告称攻击者的突破时间正在增加

根据CrowdStrike公司最新研究显示,黑客通常需要更长时间才能在受害者的环境中实现横向移动,但来自某个地 […]

-

新libSSH漏洞可获取服务器root访问权限

隐蔽近五年的libSSH漏洞可让恶意攻击者通过SSH服务器进程轻松获取对设备的管理控制。 NCC集团安全顾问P […]