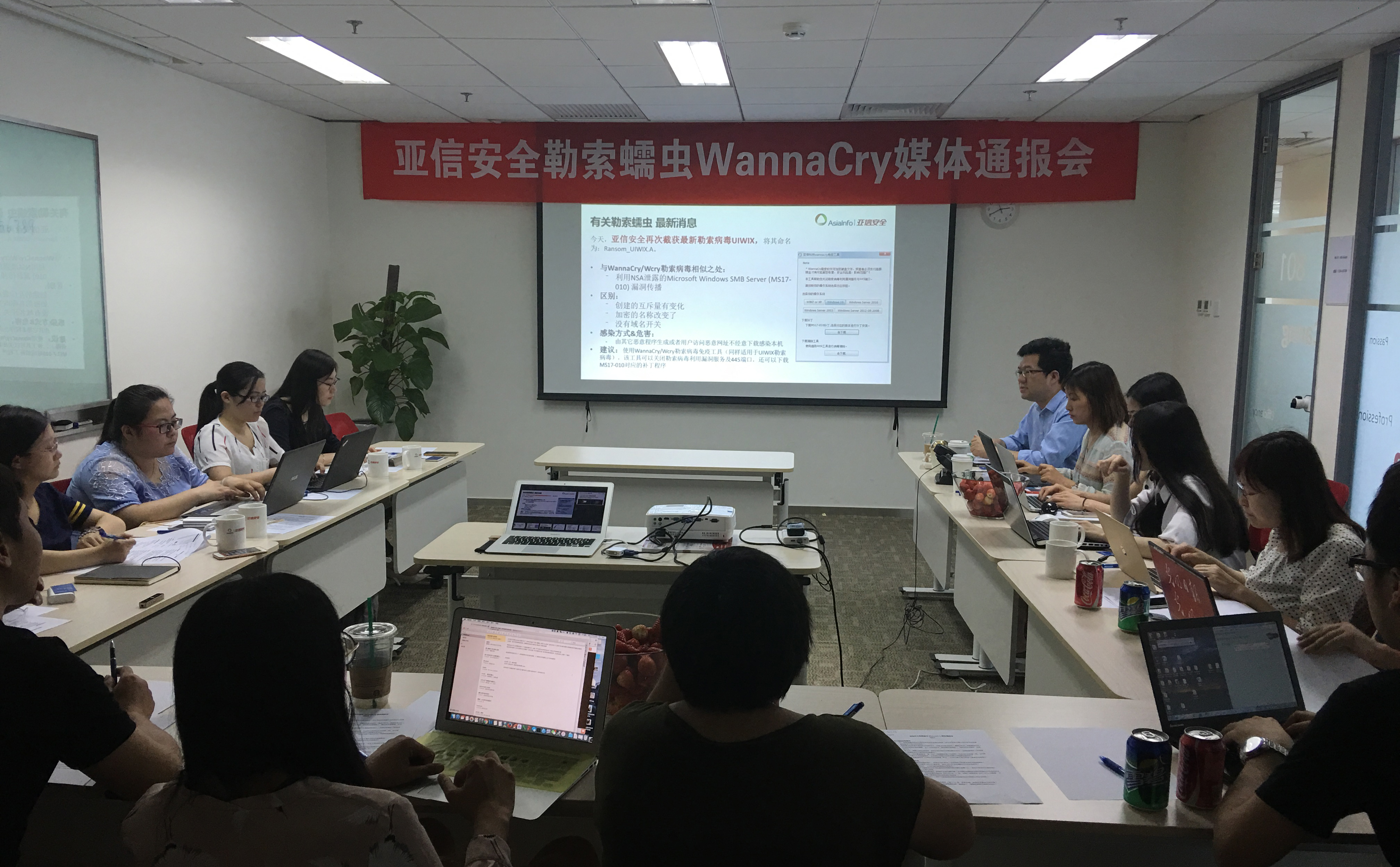

5月12日在全球范围内爆发的WannaCry勒索蠕虫病毒可谓十年一遇,其引发的网络地震到目前为止尚未平息。在此重要节点上,亚信安全于5月17日下午在京召开媒体通报会,围绕WannaCry就最新研究成果等话题进行相关分享。

会议由亚信安全通用安全产品管理副总经理刘政平主持,亚信安全通用安全产品中心总经理、亚信网络安全产业技术研究院副院长童宁、亚信安全技术支持中心总经理蔡昇钦、亚信安全通用安全产品研发负责人吴湘宁、亚信安全中国病毒响应中心负责人李宏伟共同参与,就相关问题进行探讨。

最新进展:截获勒索软件UIWIX,非WannaCry变种

据亚信安全通用安全产品管理副总经理刘政平介绍,亚信安全最新截获勒索病毒UIWIX,并将其命名为Ransom_UIWIX_A。该勒索软件与WannaCry勒索病毒有相似之处,皆利用NSA泄漏的微软Windows SMB Server漏洞进行传播,但并非WannaCry变种,是一个新型的勒索软件。

亚信安全中国病毒响应中心负责人李宏伟讲解了UIWIX与WannaCry的几个主要区别:首先是创建的互斥量有变化;其次是加密的名称改变了;最重要的一点是它没有域名开关。它由其他恶意程序生成或者用户访问恶意网址不经意下载而感染,传播范围较WannaCry有所限制,且与WannaCry勒索金额(300美金)不同,UIWIX的勒索金额为200美金。

无论是勒索蠕虫的变种,还是新的勒索软件,目的都是逃避检测,亚信安全专家建议使用WannaCry勒索病毒免疫工具,该工具可以关闭勒索病毒利用的漏洞及445端口,同时可下载MS17-010对应的补丁程序。

亚信安全顶住大考:前期预防功不可没

关于WannaCry勒索蠕虫病毒,是由运营商于5月12日(爆发当天)下午3点反馈给亚信安全的,此后两天内安全技术人员一直活动于前线帮助用户“抢险”,确保所有用户免遭勒索。现在回顾整个事件,亚信安全能够顺利顶住这次考验,很重要的一个关键点在于前期预防,及确保其顺利执行。

早先在今年3月14日,微软发布了针对SMB服务器安全的更新(MS17-010公告)。4月14日,黑客组织Shadow Broker公布网络攻击工具“永恒之蓝”利用了SMB的程序漏洞。4月17日,亚信安全通知用户进行补丁。4月26日,亚信安全TDA发布针对微软SMB远程代码执行漏洞CVE-2017-0144的4条IPS规则。5月2日,亚信安全Deep Security发布针对微软远程代码执行漏洞CVE-2017-0144的IPS策略,同时适用于有代理和无代理两种模式。及至5月12日WannaCry全球爆发,亚信安全更新病毒码文件。期间,督促用户提前修复漏洞对缓解WannaCry勒索蠕虫病毒起到极为关键的作用。

黄金48小时应急响应:专家服务作用突显

WannaCry病毒于周五爆发,很多用户即会担心周一上班时会否中招,对此亚信安全专家给出的“周一开机指南”及时帮助用户解决该问题。

同时,通过对WannaCry的进一步研究,亚信安全发现根据勒索病毒的行为方式,可以恢复C盘之外的大部分数据。亚信安全通用安全产品研发负责人吴湘宁表示,这是因为这次的勒索病毒对不同文件进行了不同的加密方法。攻击者将桌面文件和C盘文件加密后,在对原文件进行删除时使用了“清零删除”——低级格式化,导致这一部分的文件无法恢复;而攻击者为提高效率对C盘外的其他盘符没有做清零删除,只是把文件的头删掉了,文件的内容还在,对于不幸感染病毒的用户来讲这一部分的文件是可以恢复的。

此外,亚信安全DNS错误域名重定向系统客观上也避免了该勒索蠕虫的二次传播。该原理与英国研究人员Marcus Hutchins发现的“kill-switch”类似。本次勒索病毒的攻击机制是若DNS无法解析显示无域名则触发病毒,亚信安全为运营商承建的错误域名重定向系统让请求得到解析成功的响应,避免了解析请求设备病毒的二次传播,减少运营商及其用户的损失。

与地震抢险救灾的黄金72小时一样,网络地震也有其应急响应的黄金48小时。特别是在这种危急情况下,安全服务的价值方才得以突显。事件发生后,亚信安全为运营商、公安、学校、医院、银行等超过100家行业用户提供现场专家咨询(PSP)服务。亚信安全于5月14日零点再次确认所有部署亚信安全OfficeScan 11 SP1的用户,全部免遭WannaCry病毒的勒索。

亚信安全通过为用户制定事前、事中、事后的安全策略,并以补丁管理、异常行为检测、沙箱分析、机器学习等技术手段,配合专业的安全服务,确保用户的配置更新及安全软件更新,免遭WannaCry勒索蠕虫病毒造成的损害。

WannaCry事件暴露问题:本质指向管理问题

事实上WannaCry病毒源头软件早已被公布在网上,且微软在此之前已发布针对Windows系统漏洞的安全补丁,但仍旧未受到应有的重视。这次的勒索病毒事件中招的主要是内网的老旧操作系统,对于一向坚信物理隔离安全的人士可谓啪啪打脸。相继也有“公有云比私有云安全”的观点出来。那么对于仍在采用物理隔离的企业来说,又该何去何从?

对此,亚信安全技术支持中心总经理蔡昇钦的看法是,以这次勒索蠕虫的行为来看,不管是在物理隔离的网络,还是放到公有云上,所面临的安全问题的挑战是一样的。它所要攻击的环境和情况,都是基于系统的漏洞造成的,不会因为是专网还是公有云而有所改变。与其依赖外在的安全,不如充实自身的能力,引用蔡博士的原话——“毋恃敌之不来,恃吾有以待之”。

亚信安全通用安全产品中心总经理、亚信网络安全产业技术研究院副院长童宁也进行了补充,指出事件暴露的问题实质是管理问题。关于公有云安全主要有两种做法,分别以亚马逊云和阿里云为代表,亚马逊只负责物理安全和底层安全,用户的业务安全由用户自己负责;阿里云是依托云计算的大量信息,以云盾为用户提供安全,不用用户自己负责。无论是哪种模式,如果管理不好一样会出问题。

WannaCry后续治理:需要防护体系、需要新技术

在刘政平看来,WannaCry只是一个开始,这一蠕虫和勒索软件相融合的模式首次出现,带有一种示范效应,会引发黑客竞相效仿。对于系统级漏洞的传播模式,重要是以预防为主,要采取一种主动防御、层层防护的模式,提前把防护体系建好。应重视安全流程及其执行,毕竟安全是一个三分靠技术、七分靠管理的体系化工作。

对此,童宁也谈到了对企业即将面临的挑战的理解。过去十年之所以没有如此大规模的爆发主要有两个原因:其一是因为没有大规模高端的漏洞可以使用(这次的漏洞是从美国军方泄漏的);其二是因为没有安全的套现方法。眼下两个限制已然被打破,面临的安全挑战自然不可同日而语。且黑客组织Shadow Broker已放话将从6月开始,持续放出其他重磅武器,这些作为美国国家安全局NSA花大力气开发的军方网络武器,势必将引起更大的腥风血雨。

应对未来,除了要提高管理意识,还要尽快引进和开发新的技术。这次亚信安全之所以能够防住也源于其在新技术方面很早之前即已有所投入,针对这次微软的漏洞发布了有针对性的虚拟补丁和解决策略,在用户没有打真实补丁的情况下也能做到防御和检测。未来OfficeScan12会将机器学习引擎融入进来,通过训练庞大的软件家族,自动化识别新的勒索软件的攻击,有效拦截新的勒索蠕虫。

事实上没有100%的安全,总会有攻击者写出全新的具有技术含量的恶意软件。以结合机器学习为代表的新的安全技术,能够提高防御效率,提高攻击者的攻击成本,让企业在攻防双方的网络军备竞赛中争取更大的主动权。

我们一直都在努力坚持原创.......请不要一声不吭,就悄悄拿走。

我原创,你原创,我们的内容世界才会更加精彩!

【所有原创内容版权均属TechTarget,欢迎大家转发分享。但未经授权,严禁任何媒体(平面媒体、网络媒体、自媒体等)以及微信公众号复制、转载、摘编或以其他方式进行使用。】

微信公众号

TechTarget

官方微博

TechTarget中国

相关推荐

-

从产品级到研发级,亚信安全与新华三在合作的道路上越走越深

去年7月,亚信安全与新华三正式达成战略合作,到今年C3安全峰会(7月6日-7日)已有一年时间,期间,双方在产品创新、技术服务渠道均展开了深入的战略合作,且这一合作将在今后持续广泛加深……

-

“智进”方能“御远” :2017 C3安全峰会蓄势启航

中国最高规格、备受全球网络安全从业者关注的2017年C3安全峰会将于7月6日至7月7日在成都世纪城会展中心召开。

-

亚信安全一周年:布局人工智能,探索网络安全未来

2016年12月16日,亚信安全在京举办“亚信安全1周年暨2017战略媒体沟通会”,会上回顾总结了亚信安全在2016年成立元年对核心竞争力塑造的融合之力,突破之道。

-

C3峰会后续:APT成头号网络安全杀手 威胁取证难怎么破?

APT攻击是长期的。相应地,对抗也是持久之事。而在这个持续的对抗过程中,就需要综合多种技术和解决方案对APT做侦测、分析及进一步防治,而对于高级威胁取证难题,关联的智能则是其核心所在。